مقدمه

استفاده از دروازه NAT برای ارائه یک IP خروجی واحد برای همه استقرارهای شما در DigitalOcean، نیاز به فهرست کردن چندین آدرس IP برای کاربران نهایی را از بین می برد. این آموزش دقیق به شما نحوه پیکربندی روتر میزبان ابری Mikrotik را به عنوان دروازه NAT در DigitalOcean میآموزد. می توانید از این تنظیمات برای پیکربندی تونل IPSec بین DigitalOcean و سایر ابرها استفاده کنید.

پیش نیازها

- یک حساب DigitalOcean.

- دسترسی به تصویر روتر میزبان ابری Mikrotik (تست شده در نسخه 7.14.3. برای سایر نسخه ها، مراحل دقیق ممکن است بسته به نسخه متفاوت باشد)

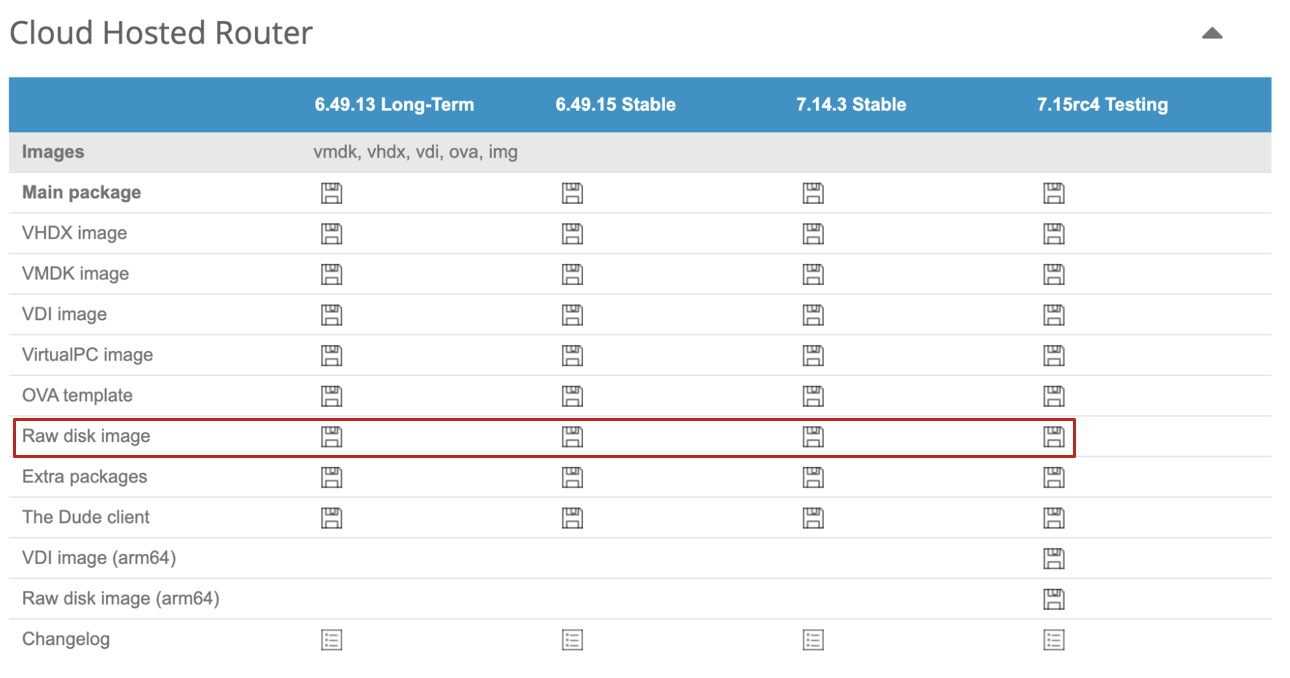

مرحله 1 – تصویر CHR را دانلود و آماده کنید

Cloud Hosted Router (CHR) را از https://mikrotik.com/download دانلود کنید. “تصویر دیسک خام” را برای آخرین نسخه Stable انتخاب کنید و تصویر را در یک پوشه محلی در سیستم خود از حالت فشرده خارج کنید. شما باید یک فایل پسوند .img داشته باشید، برای مثال-chr-7.14.3.img

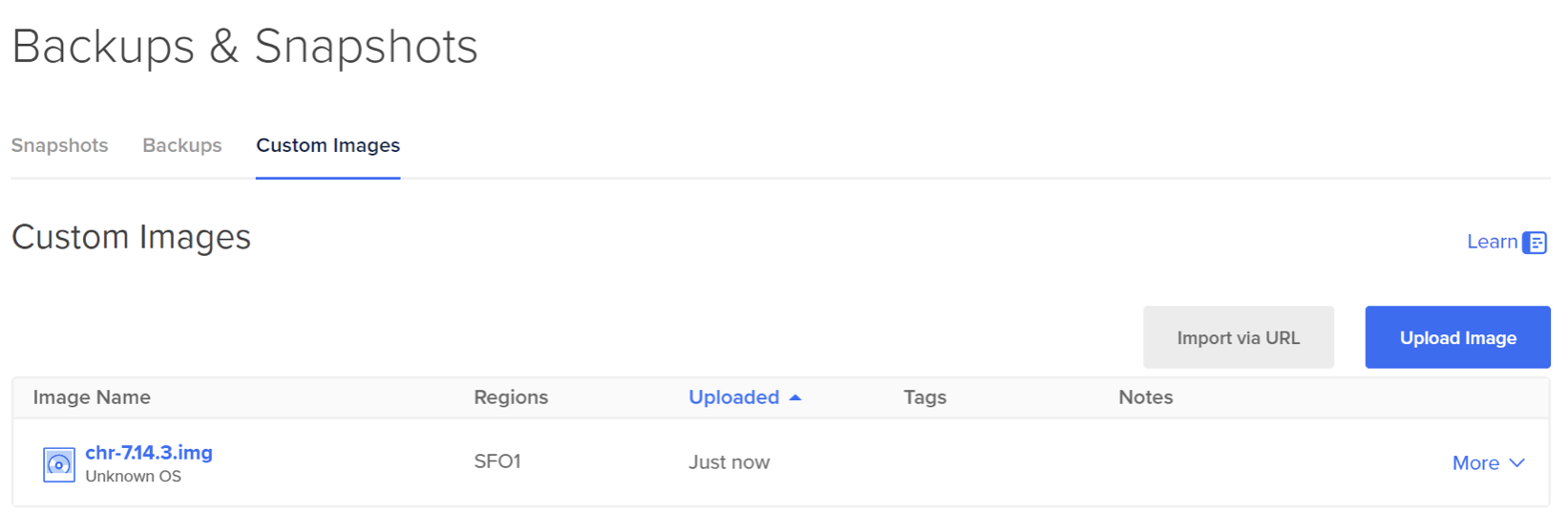

مرحله 2 – تصویر CHR را در DigitalOcean آپلود کنید

وارد کنترل پنل DigitalOcean خود شوید

به قسمت Backups & Snapshots -> Custom Images بروید.

تصویر CHR را به عنوان یک تصویر سفارشی آپلود کنید. برای نوع توزیع، «ناشناخته» را انتخاب کنید و منطقه ای را که می خواهید قطره را در آن مستقر کنید، انتخاب کنید.

واردکننده تصویر در طول این فرآیند نوار پیشرفت را نمایش نمی دهد. لطفاً حداقل 20 دقیقه زمان بگذارید تا تصویر CHR وارد، تأیید شود و برای منطقه انتخاب شده در پلتفرم در دسترس قرار گیرد.

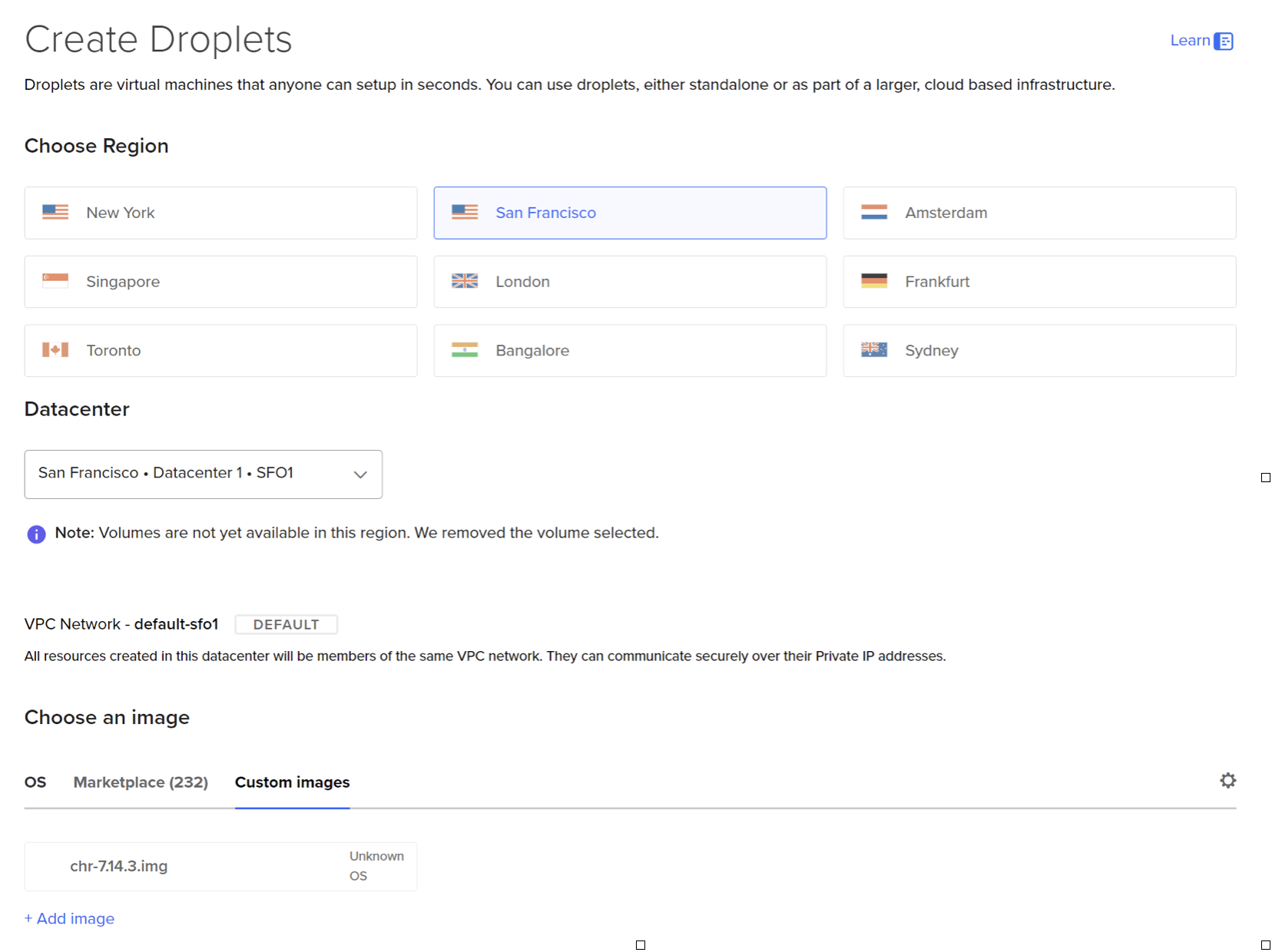

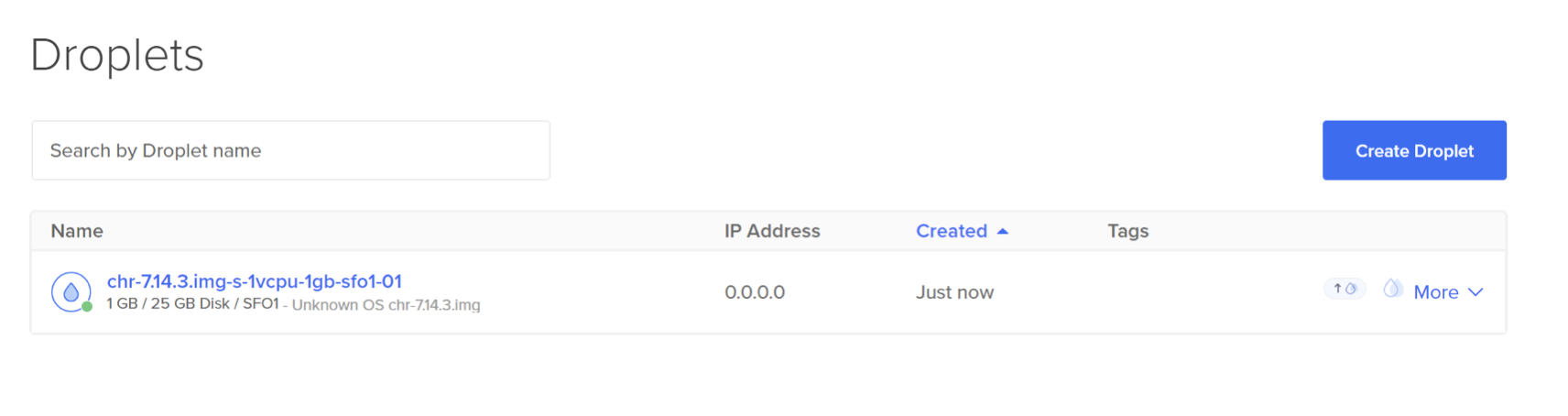

مرحله 3 – یک قطره از تصویر سفارشی آپلود شده ایجاد کنید

Mikrotik حداقل 1 گیگابایت رم را توصیه می کند. برای این مثال، می توانید از قطره 6 دلاری (s-1vcpu-1gb) استفاده کنید.

هنگام ایجاد قطره، یک کلید SSH را انتخاب کنید تا تصویر مشتری ایجاد شود. این کلید SSH به پیکربندی Mikrotik اضافه نخواهد شد، اما برای ایجاد قطرات مورد نیاز است.

مرحله 4 – تصویر را ایمن کنید

هنگامی که CHR Droplet ایجاد شد، یک نمونه فایروال کاملاً ناامن را برای دسترسی آسان فعال می کند. شما باید با وارد شدن به قطره جدید ایجاد شده و پیکربندی رمز عبور و تنظیمات اولیه امنیتی، این تصویر را ایمن کنید. از SSH برای پیکربندی تنظیمات اولیه استفاده کنید. راههای مختلفی برای ورود به تنظیمات اولیه وجود دارد (SSH، Web UI، Winbox [برنامه دسکتاپ]).

برای این آموزش، از SSH برای پیکربندی تنظیمات اولیه استفاده خواهید کرد.

a. به عنوان مثال، با استفاده از openssh، با کلاینت SSH مورد علاقه خود به عنوان نام کاربری “admin” وارد شوید:

ssh admin@<droplet_ip_address>b. مجوز Mikrotik را از SSH بپذیرید و یک رمز عبور امن برای دسترسی به فایروال پیکربندی کنید.

outputDo you want to see the software license? [Y/n]: n

Press F1 for help

Change your password

new password> **********

repeat new password> **********ج. پس از پیکربندی رمز عبور، تاییدیه “Password change” را خواهید دید و به خط فرمان Mikrotik دسترسی خواهید داشت:

outputPassword changed

[admin@MikroTik] >d. بیایید یک حساب امن پیکربندی کنیم و حساب مدیریت پیش فرض را غیرفعال کنیم. پس از ورود به حساب کاربری جدید و اطمینان از دسترسی کامل آن، اکانت مدیریت پیش فرض را غیرفعال کنید:

/user

add name=<user> password=<pass> group=full

disable admine. بیایید نام رابط را پیکربندی کنیم:

/interface ethernet

set [ find default-name=ether2 ] disable-running-check=no name=vpc

set [ find default-name=ether1 ] disable-running-check=no name=wan

/interface list

add name=WAN

add name=VPC

/interface list member

add interface=wan list=WAN

add interface=vpc list=VPCf. به طور پیش فرض، تصاویر CHR بدون قوانین فایروال ارائه می شوند. برای ایمن سازی فایروال، باید برخی از قوانین اساسی را اضافه کنید و برای سهولت استفاده، نام رابط ها را تغییر دهید و آدرس IP عمومی قطره را به لیست مجاز فایروال اضافه کنید.

/ip firewall address-list

add address=<Your_IP_Address> list=allowed_to_router

/ip firewall filter

add action=accept chain=input comment="default configuration" connection-state=established,related

add action=accept chain=input src-address-list=allowed_to_router

add action=accept chain=input comment="Allow ICMP" protocol=icmp

add action=drop chain=input

add action=accept chain=forward comment="Established, Related" connection-state=established,related

add action=drop chain=forward comment="Drop invalid" connection-state=invalid log=yes log-prefix=invalid

add action=accept chain=forward in-interface=vpc

add action=drop chain=forwardg. بیایید DNS فایروال را برای استفاده از حل کننده های DNS DigitalOcean پیکربندی کنیم:

/ip dns

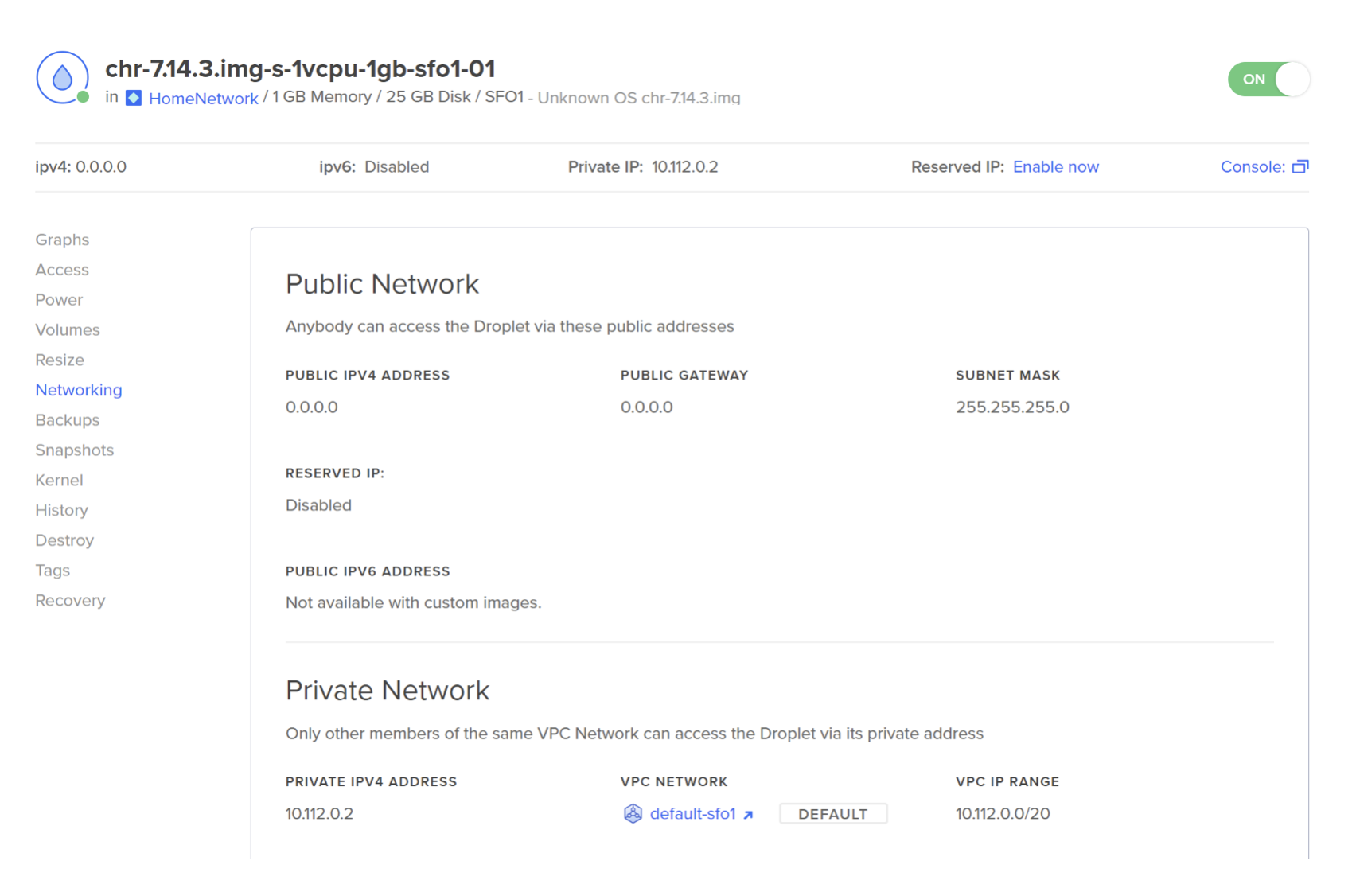

set servers=67.207.67.3,67.207.67.2h.ساعت همچنین باید آدرس IP VPC قطره ای را در فایروال پیکربندی کنید. این را می توان از پانل شبکه قطره بازیابی کرد. برای این کار می توانید از دستورات زیر از کنسول فایروال استفاده کنید.

/ip address

add address=<DROPLET_VPC_IP/Subnet> interface=vpc

/ip firewall address-list

add address=<VPC_SUBNET/Subnet> list=allowed_to_routeri. برای اجازه دادن به ترافیک VPC برای دسترسی به اینترنت، NAT را فعال کنید:

/ip firewall nat add action=masquerade chain=srcnat out-interface-list=WAN

j. برای ایمنتر کردن نصب، برخی از سرویسهایی را که معمولاً در فضای ابری مورد نیاز نیستند، غیرفعال کنیم تا یک قطره ایمنتر داشته باشیم:

/ip service

set telnet disabled=yes

set ftp disabled=yes

set www disabled=yes

set api disabled=yes

set api-ssl disabled=yesk. به طور پیش فرض، روتر CHR با مجوز آزمایشی رایگان ارائه می شود. هنگامی که دروازه خود را به طور کامل برای فعال کردن مجوز خریداری شده فعال کردید، باید با اعتبار پورتال میکروتیک خود وارد شوید تا آن را فعال کنید:

/system license

renew account=<loginname> password=<pass> level=p1مرحله 5 – قطرات Backend را برای تنظیم مسیر ثابت پیکربندی کنید

هنگامی که Droplet را به عنوان دروازه NAT با استفاده از Mikrotik’s CHR پیکربندی کردید، قطرات پشتیبان را برای تنظیم مسیر ثابت که به دروازه NAT اشاره می کند، پیکربندی کنید و تنظیمات دروازه NAT را همانطور که در راهنمای نحوه پیکربندی یک قطره به عنوان یک دروازه VPC توضیح داده شده است، تأیید کنید.

نتیجه

در این آموزش، نحوه استفاده از تصویر Mikrotik’s Cloud Hosted Router را برای پیکربندی DigitalOcean Droplet به عنوان دروازه NAT یاد گرفتید. با استفاده از این راهاندازی، میتوانید از یک دروازه NAT خروجی برای همه منابع خود در DigitalOcean استفاده کنید، بنابراین از نیاز به فهرست کردن چندین IP خروجی اجتناب میکنید. همانطور که در اینجا توضیح داده شده است، این تنظیمات را می توان برای ایجاد تونل های IPsec بین ابرها گسترش داد و اتصال ایمن را برای ارتباطات بین ابری فراهم کرد.